1. Abrimos el Packet Tracer y nos dirigimos a la parte inferior izquierda donde se encuentran las herramientas como: PC’s, Servidores, Switch, Routers, Medios de conexión (Tipo de Cables), etc.

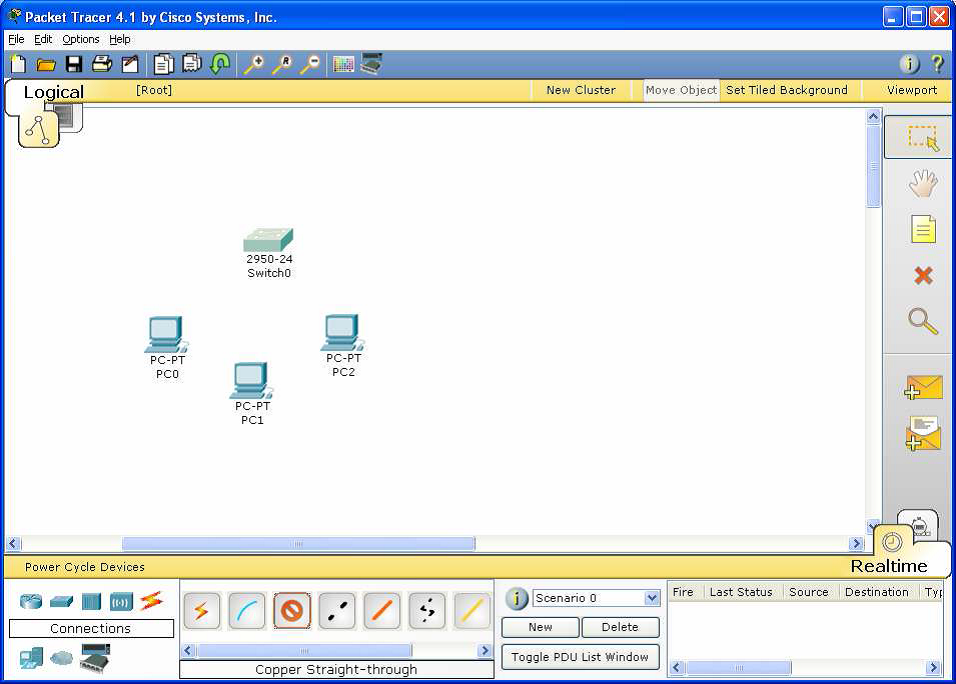

2. Vamos armando nuestra Red así como se muestra en la imagen.

3. Luego hacemos clic en el Servidor DNS, hacemos clic en la Pestaña “Desktop”, y hacemos clic en “IP Configuration” e ingresamos su dirección IP con respecto al mapeo que se realizó anteriormente, tal como se muestra en la imagen:

4. Después ese mismo paso lo repetiremos para configurar su dirección IP de los demás servidores, tal como se muestra a continuación:

Servidor HTTP:

Servidor DHCP:

Servidor EMAIL:

Nota: Aunque en esta red no hay un Router, configuramos ese IP a manera de referencia, aunque si lo quitamos no afectaría a la comunicación entre los diferentes equipos de la Red.

5. Luego de configurar los IP’s de los Servidores empezaremos a configurar el Servidor DNS, para ello haga clic sobre dicho Servidor, haga clic en “Config” y haga clic en “DNS”, tal como se muestra en la imagen:

6. Después en dicha interfaz, en “Name” ingrese una dirección de dominio y en Address ingrese la dirección del Servidor HTTP y luego haga clic en “Add”, tal como se muestra en la imagen:

7. Luego de configurar el Servidor DNS, configuraremos el Servidor HTTP, para ello repetiremos el Paso 5, con la excepción de hacer clic en HTTP, en vez de DNS, tal como se muestra en la imagen:

8. En dicha interfaz, ya nos genera una página html (index.html), el cual la podemos personalizar, modificando el código html, tal como se muestra en la imagen:

Nota: Tener en consideración que al modificar el código html, no agregarle muchas cosas, ya que puede que el simulador no interprete algunas características de una página html.

9. Ahora configuraremos el Servidor DHCP, para ello al igual que la configuración del Servidor DNS, repetiremos el Paso 5, con la excepción de hacer clic en DHCP, en vez de DNS, tal como muestra en la imagen:

10. En dicha interfaz, nos genera una configuración por defecto del Servidor, el cual l reutilizaremos, en “Default Gateway” ingresaremos el IP del Router (Opcional), en “DNS Server” ingresaremos el IP del Servidor DNS, en “Start IP Address” ingresamos el IP inicial que se otorgará a los clientes en la red, en “Subnet Mask” dejamos por defecto ya que no hemos subneteado esta red, en “Maximum number of Users” ingresaremos la cantidad de IP’s que asignaremos, en “TFTP Server” dejamos por defecto, después haga clic en “Save” para guardar los cambios, tal como se muestra en la imagen:

Nota: Desactivar el Servicio de DHCP de los demás servidores, ya que por defecto están activados generando un retraso o conflicto para la asignación de IP’s de nuestro Servidor.

11. Ahora configuraremos el Servidor EMAIL o de Correo, para ello al igual que la configuración de los Demás Servidores repetiremos el Paso 5, con la excepción de hacer clic en EMAIL, en vez de DNS, tal como se muestra en la imagen:

12. En dicha interfaz, en “Domain Name” ingrese el nombre de dominio (Sin ingresar las “www”), luego haga clic en Set, después en “User” ingrese un nombre de Usuario y en “Password” ingrese una contraseña para el usuario, finalmente haga clic en el botón “+”, para añadir el usuario, tal como se muestra en la imagen:

13. Finalmente probaremos el funcionamiento de los Servidores, para ello haga clic en los Clientes (PC’s), luego en “Desktop”, después en “IP Configuration” y haga clic en DHCP, y obtendrá una dirección IP asignada por el Servidor, tal como se muestra en la imagen:

user01:

user02:

14. Luego en uno de los clientes haga clic, después haga clic en “Desktop” y haga clic en “Web Browser”, luego en la URL ingrese la dirección de dominio y haga clic en “Go”, tal como se muestra en la imagen:

15. Por último, configuraremos los clientes con respecto al Servidor de Correo (Email), para ello haga clic en el primer cliente, luego haga clic en “Desktop”, después haga clic en “E mail”, en dicha interfaz ingrese los campos con respecto a la PC y el usuario que corresponda, tal como se muestra en la imagen:

16. Al igual que la configuración anterior, realice la misma configuración con el otro cliente, tal como se muestra en la imagen:

17. Para comprobar la configuración realizada, haga clic en un cliente y diríjase a “E Mail” y haga clic en “Compose”; en “To” ingrese la dirección E mail del destinatario, en “Subject” ingrese el título del mensaje, en el recuadro en blanco de abajo ingrese el contenido del mensaje, y haga clic en “Send”, tal como se muestra en la imagen:

Luego para comprobar la recepción del mensaje haga clic en “receive” en “E mail”, para recibir todos los mensajes recibidos, tal como se muestra en la imagen:

2. Vamos armando nuestra Red así como se muestra en la imagen.

3. Luego hacemos clic en el Servidor DNS, hacemos clic en la Pestaña “Desktop”, y hacemos clic en “IP Configuration” e ingresamos su dirección IP con respecto al mapeo que se realizó anteriormente, tal como se muestra en la imagen:

4. Después ese mismo paso lo repetiremos para configurar su dirección IP de los demás servidores, tal como se muestra a continuación:

Servidor HTTP:

Servidor DHCP:

Servidor EMAIL:

Nota: Aunque en esta red no hay un Router, configuramos ese IP a manera de referencia, aunque si lo quitamos no afectaría a la comunicación entre los diferentes equipos de la Red.

5. Luego de configurar los IP’s de los Servidores empezaremos a configurar el Servidor DNS, para ello haga clic sobre dicho Servidor, haga clic en “Config” y haga clic en “DNS”, tal como se muestra en la imagen:

6. Después en dicha interfaz, en “Name” ingrese una dirección de dominio y en Address ingrese la dirección del Servidor HTTP y luego haga clic en “Add”, tal como se muestra en la imagen:

7. Luego de configurar el Servidor DNS, configuraremos el Servidor HTTP, para ello repetiremos el Paso 5, con la excepción de hacer clic en HTTP, en vez de DNS, tal como se muestra en la imagen:

8. En dicha interfaz, ya nos genera una página html (index.html), el cual la podemos personalizar, modificando el código html, tal como se muestra en la imagen:

Nota: Tener en consideración que al modificar el código html, no agregarle muchas cosas, ya que puede que el simulador no interprete algunas características de una página html.

9. Ahora configuraremos el Servidor DHCP, para ello al igual que la configuración del Servidor DNS, repetiremos el Paso 5, con la excepción de hacer clic en DHCP, en vez de DNS, tal como muestra en la imagen:

10. En dicha interfaz, nos genera una configuración por defecto del Servidor, el cual l reutilizaremos, en “Default Gateway” ingresaremos el IP del Router (Opcional), en “DNS Server” ingresaremos el IP del Servidor DNS, en “Start IP Address” ingresamos el IP inicial que se otorgará a los clientes en la red, en “Subnet Mask” dejamos por defecto ya que no hemos subneteado esta red, en “Maximum number of Users” ingresaremos la cantidad de IP’s que asignaremos, en “TFTP Server” dejamos por defecto, después haga clic en “Save” para guardar los cambios, tal como se muestra en la imagen:

Nota: Desactivar el Servicio de DHCP de los demás servidores, ya que por defecto están activados generando un retraso o conflicto para la asignación de IP’s de nuestro Servidor.

11. Ahora configuraremos el Servidor EMAIL o de Correo, para ello al igual que la configuración de los Demás Servidores repetiremos el Paso 5, con la excepción de hacer clic en EMAIL, en vez de DNS, tal como se muestra en la imagen:

12. En dicha interfaz, en “Domain Name” ingrese el nombre de dominio (Sin ingresar las “www”), luego haga clic en Set, después en “User” ingrese un nombre de Usuario y en “Password” ingrese una contraseña para el usuario, finalmente haga clic en el botón “+”, para añadir el usuario, tal como se muestra en la imagen:

13. Finalmente probaremos el funcionamiento de los Servidores, para ello haga clic en los Clientes (PC’s), luego en “Desktop”, después en “IP Configuration” y haga clic en DHCP, y obtendrá una dirección IP asignada por el Servidor, tal como se muestra en la imagen:

user01:

user02:

14. Luego en uno de los clientes haga clic, después haga clic en “Desktop” y haga clic en “Web Browser”, luego en la URL ingrese la dirección de dominio y haga clic en “Go”, tal como se muestra en la imagen:

15. Por último, configuraremos los clientes con respecto al Servidor de Correo (Email), para ello haga clic en el primer cliente, luego haga clic en “Desktop”, después haga clic en “E mail”, en dicha interfaz ingrese los campos con respecto a la PC y el usuario que corresponda, tal como se muestra en la imagen:

16. Al igual que la configuración anterior, realice la misma configuración con el otro cliente, tal como se muestra en la imagen:

17. Para comprobar la configuración realizada, haga clic en un cliente y diríjase a “E Mail” y haga clic en “Compose”; en “To” ingrese la dirección E mail del destinatario, en “Subject” ingrese el título del mensaje, en el recuadro en blanco de abajo ingrese el contenido del mensaje, y haga clic en “Send”, tal como se muestra en la imagen:

Luego para comprobar la recepción del mensaje haga clic en “receive” en “E mail”, para recibir todos los mensajes recibidos, tal como se muestra en la imagen: